浙大:手机App无授权就能监听电话 准确率可达90%

来源:倍可亲(backchina.com)“是否允许该App共享您的位置信息?”

“是否允许该App访问您的通讯录?”

“是否允许该App使用您的麦克风?”

……

面对当前智能手机中App“过度收集”“系统越权”两大问题,“是否允许”越来越多地出现在用户使用App的时候。只有经过用户允许,App才能收集手机麦克风、照相机、位置等敏感信息。这是否意味着手机的安全漏洞被堵死了呢?

或许,你的智能手机远比你想象的不靠谱~

这是怎么回事呢?

在2月23日召开的国际四大信息安全会议之一的网络与分布式系统安全会议(NDSS)上,浙江大学网络空间安全学院院长任奎团队、加拿大(专题)麦吉尔大学、多伦多大学学者团队带来一个令人不安的声音。研究团队在会上发表论文称,他们发现了一个新攻击路径——

当前智能手机App可在用户不知情、无需系统授权的情况下,利用手机内置加速度传感器采集手机扬声器所发出声音的震动信号,实现对用户语音的窃听。

可怕之处在于,这一攻击方式不仅隐蔽而且“合法”。也就是说,用户很可能在毫无感知的情况下泄露隐私,而攻击者并不违法。

1 加速度传感器是如何出卖你的信息的?

加速度传感器,是当前智能手机中常见的一种能够测量加速度的传感器,通常由质量块、阻尼器、弹性元件、敏感元件和适调电路等部分组成,传感器在加速过程中,通过对质量块所受惯性力的测量,利用牛顿第二定律获得加速度值,它所返回的数据值即为当前手机在 x、y、z 三个方向上的加速度值。

在日常手机应用中,加速度传感器通常被用户测速、记录步数等,因此在普遍认知中似乎与通话、短信、通信录等敏感信息产生关联,因此App 也无需获得用户授权就可以获得智能手机的加速度信息。

在人们的普遍认知里,手机加速度计无法像麦克风、摄像头、地理位置一样,轻易获得或推断敏感的个人信息,因此App调用手机加速度计读数或是获取相应权限几乎不会遇到任何阻力。

也正因为这样,通过手机加速度计发起的攻击不仅隐蔽,而且“合法”。

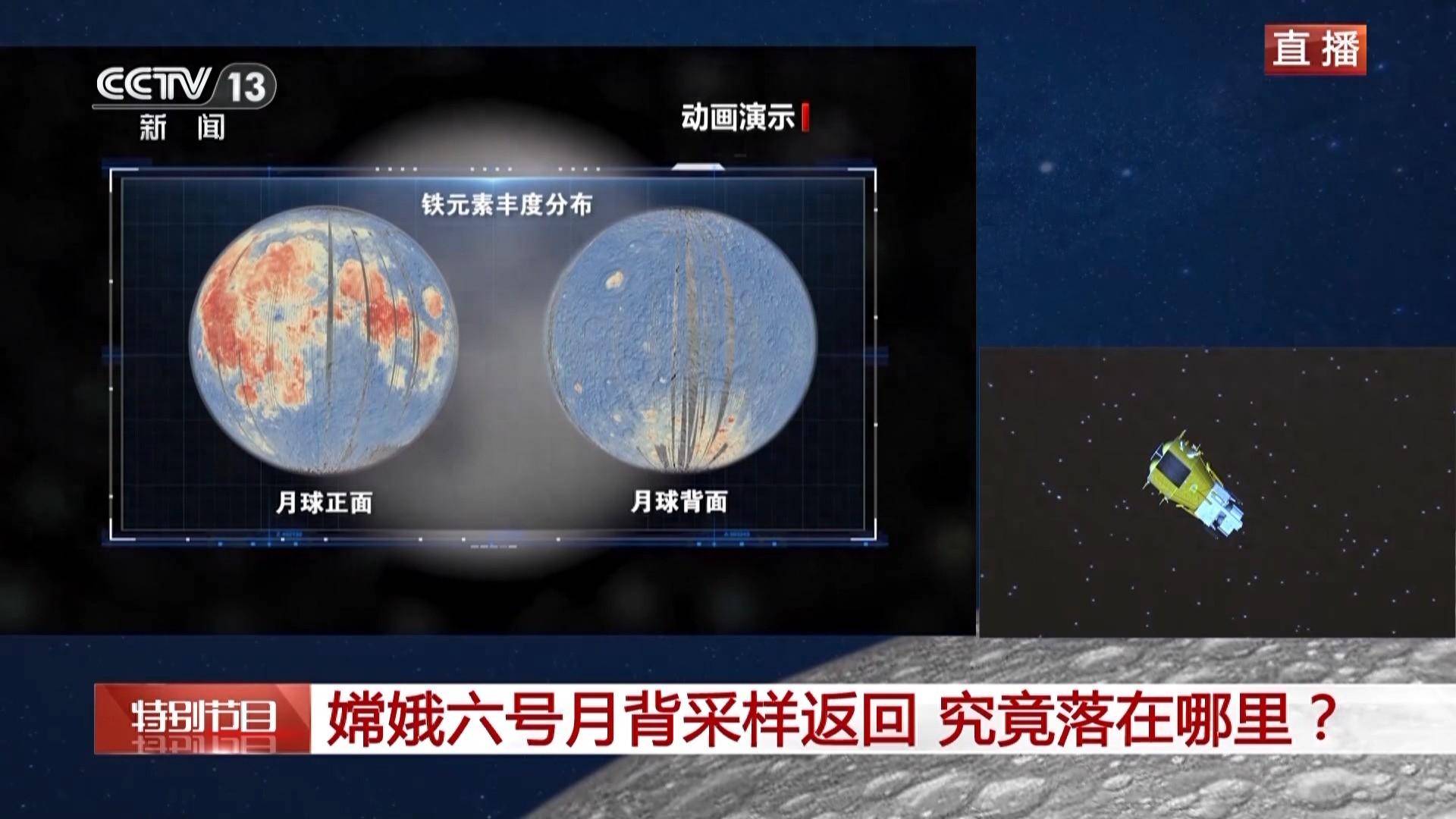

基于加速度计的智能手机语音窃听攻击流程图。

研究团队发现,由于手机中的扬声器和加速度计被安装在同一块主板上,且距离十分接近,扬声器在播放声音时所产生的震动可以显著地影响加速度计的读数。加速度计收集到震动信号后,可进而识别甚至还原手机所播放的声音信号。

他们将这种攻击方式命名为“AccelEve”(加速度计窃听)——一种基于深度学习加速度传感器信号的新型“侧信道”智能手机窃听攻击。

“无论手机开不开免提,一方的人声都是先转换为电信号,通过网络传输到另一方,再通过扬声器发出来,引发主板震动,而加速度计能够感知这种震动”,研究团队领头人、浙江大学网络空间安全学院院长任奎说。

通过深度学习算法,研究团队实现了语音识别与语音还原两大类窃听攻击。

其中在语音识别方面,研究者采用了一个名为 ”热词搜索“ 的识别模型——用四名志愿者(两男两女)的 200 个短句(其中每个句子包括一到三个信息敏感词汇,比如说密码、用户名、社交信息、安全信息、数字、邮箱地址、卡号等)来测试,发现这一模型的识别率高达 90%。即使在嘈杂的环境中,识别率也能达到 80%。这样一来,如果用户语音中涉及密码、身份证号、银行卡号、省份、城市,都可能被窃取。

另外,研究团队还利用一个 ”重新构建模型“ 去进行语音还原——实验结果显示,当志愿者去聆听重新构建的(含有信息敏感词汇)语音时,他们能够很好地区分其中所包含的敏感信息。

为了测试实际场景中的效果,在论文中,研究者还进行了一个现实场景的信息攻击实验。在这一实验中,被攻击者通过打电话索要一个密码,而实验的目标就是利用被攻击者所使用的手机的加速度计定位和识别会话中的密码——结果显示,在 240 次会话测试中,成功定位到语音中包含的密码的次数的超过 85%。而在定位到密码之后,准确识别出密码中每个数字的概率超过了50%,对于无法准确识别出来的数字,该攻击可以将该数字的可能取值范围缩小到3个以内,准确率超过80%

可见,在特定的技术加持之下,利用加速度计去窃取个人信息,已经非常容易了。

此外,该技术还可以通过学习加速度计数据与音频数据之间的映射和关联,将加速度计采集到的震动信号还原为原始的音频信号。

尽管囿于加速度计采样率的限制,目前的语音重构模型仅能重构1500Hz以下的音频数据,但重构出的音频已经包含了成人语音中的所有元音信息,进而被人工轻易识别出来。

和其他深度学习模型一样,语音还原模型监测同一个人说的话越多,准确率就越高。不过,任奎指出,在大多数情况下,80%以上的准确率已经足够用了。

“从犯罪分子的角度来说,他的目标并不是100%还原人声”,他强调,“只要里边的敏感信息能被攻击者提取出来,就足以产生潜在效益,对吧?可以说,攻击者监控用户是没有成本的。”

比如用户下载了一款伪装成棋牌游戏的间谍App,只要接通电话,攻击者无需任何授权就能拿到对方的语音数据,并传送到自己的后台。接下来,攻击者只需要把数据加入机器学习模型,就可以识别或还原语音。整个过程不冒任何违法风险。

事实上,目前监管部门出台的App相关法律法规更多针对的是摄像头、麦克风、短信等敏感权限,App需要详细说明获取上述权限的目的和用途,否则涉嫌违规。加速度计这类“低端”权限则处于灰色地带。

2 除了加速度计,也要小心手机中的

陀螺仪

从2013年开始,就陆续有与手机加速度计窃取隐私相关的研究。而其实,加速度计并不是唯一可以被犯罪分子所利用的手机传感器——实际上,陀螺仪也可以被用来做文章。

2014年,有研究发现,手机陀螺仪可以捕获同一张桌子上扬声器播放语音引起的震动,从而识别语音信息,但可行性和识别精度都较差。

2018年,有研究发现,在所有测试的音频源和媒介中,只有放在桌子上的扬声器才具有足够的功率和传播路径将振动传递给运动传感器。

“可以说,我们的研究结果是目前已发表的论文中,使用深度学习算法唯一在现实场景中切实可行的基于加速度计数据语音准确识别和重建的窃听攻击技术。”任奎说。

当然,关于通过手机加速度计来进行语音窃听的研究,也在一定程度上需要依赖研究中所提出的深度学习模型,这本身是一件技术门槛很高的事情——毕竟,犯罪分子在现实场景中要想实施这样的窃听,也有极高的难度。

尽管如此,诸多关于智能手机安全研究依旧充分说明了智能手机在保护个人信息安全层面的脆弱性;即使是看似与个人隐私无关的传感器层面,也潜藏着许多容易被人忽略的的安全漏洞。

正如任奎教授所言,这一新攻击路径与技术的发现,可以让更多人关注移动端传感器安全,研究排查软硬件两方面的手机安全漏洞,减少信息泄露所导致的国家安全与社会经济损失。

3 急需重新定义传感器安全

“尽管目前的技术还无法100%准确还原语音信息,但不可否认的是,一旦这些技术被黑客或不法分子掌握,对国家安全和个人隐私的威胁和损失都是不可估量的。”任奎提示,我们需要仔细研究和理解各类传感器的功能以及它们在安全领域的安全隐患。

如何解除加速计带来的安全威胁?任奎介绍,一种方案是提高调用加速计的系统权限安全等级,将调用手机加速计读数的安全权限提升到手机麦克风的级别,但这种解决方案将会严重影响到所有需调用加速计的App运行,导致大规模的系统更新与App软件升级;另一种方案是通过修改硬件设计,使用物理隔离的方法,让加速计难以采集到扬声器声音的震动信号,从而彻底防御这一类的侧信道攻击。

不过,这两种解决方案实施起来的经济与社会成本都较高,短期内难以完全杜绝这类窃听攻击的发生。

而上述解决方案也并非一劳永逸,任奎认为,随着技术的进一步发展,以加速计为代表的各类传感器的采样率和精度还将进一步提高,攻击也会变得更加多样。

“为了防止加速计等硬件设备被滥用,我们希望更多人能关注手机硬件,特别是传感器安全,及时为手机安全‘上锁’。接下来,研究团队还将继续对手机的硬件以及软件两方面同时进行安全研究和排查。”任奎说。